https://blog.bigbinary.com/2016/01/23/configure-postgresql-to-allow-remote-connection.html

In der Datei postgresql.conf (mit Editor öffnen) muss die Listener-Adresse von 'localhost' auf '*' umgestellt werden.

Zusätzlich muss in der Datei pg_hba.conf konfiguriert werden, welcher Nutzer von welchem Rechner mit welcher Sicherheitsmethode auf welche Datenbank verbunden werden kann.

Wir empfehlen als einfachste Konfiguration folgenden Dateiinhalt:

# TYPE DATABASE USER CIDR-ADDRESS METHOD

# IPv4 local & remote connections:

host all all 127.0.0.1/32 trust

host all all 0.0.0.0/0 md5

# IPv6 local connections:

host all all ::1/128 trust

host all all ::/0 md5

|

Inhalt der Datei pg_hba.conf

|

# TYPE DATABASE USER CIDR-ADDRESS METHOD

# IPv4 local & remote connections:

host all all 127.0.0.1/32 trust

host all all 0.0.0.0/0 scram-sha-256

# IPv6 local & remote connections:

host all all ::1/128 trust

host all all ::/0 scram-sha-256

|

Inhalt der Datei pg_hba.conf

|

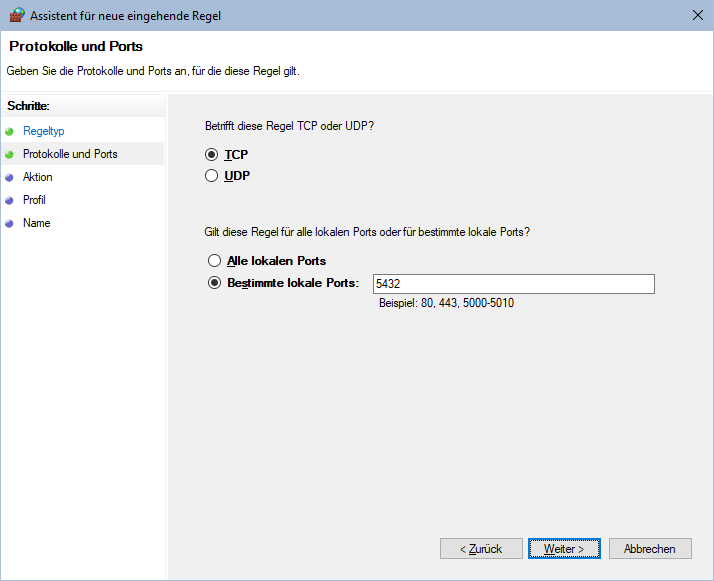

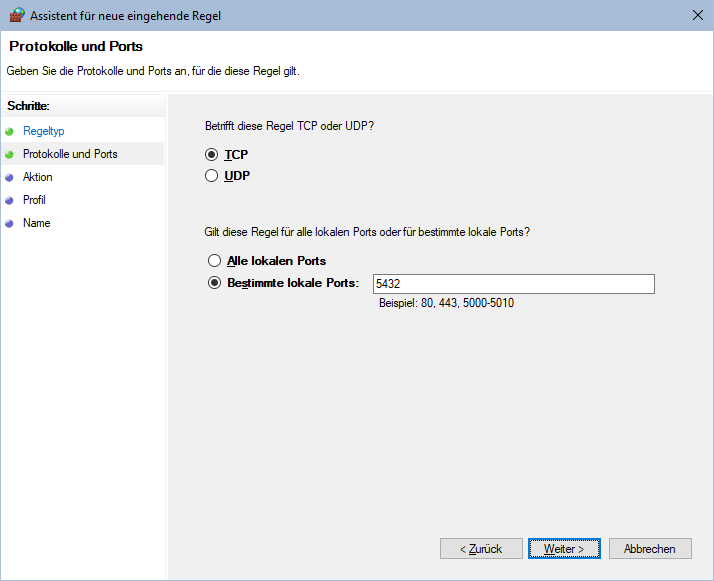

Legen Sie auf dem Postgres-Server eine Firewall-Regel in der Windows Firewall an.

Legen Sie eine Regel für eingehende Verbindungen an. Geben Sie dabei den TCP-Port 5432 frei (siehe Abbildung).

|

Der Connection-String muss in der MultiBaseCS.ini-Datei im Bereich [ConnectionStrings] definiert werden:

1=MultiBaseCS - PostgreSQL|Provider=Npgsql;Host=Rechnername;Port=5432;Database=MultiBaseCS;Password=multibasecs;Username=postgres

Alternativ kann eine Verbindungsdatei mit dem Inhalt des Connection-Strings definiert werden.

|

Zuletzt aktualisiert am 11.04.2024

Konfiguration der Datei pg_hba.conf (Version 10.3)

Konfiguration der Datei pg_hba.conf (Version 10.3) Konfiguration der Datei pg_hba.conf (Version 16.2)

Konfiguration der Datei pg_hba.conf (Version 16.2)